Cybersecurity spielt eine entscheidende Rolle bei der Gewährleistung der Sicherheit und des Schutzes autonomer Fahrzeuge sowie ihrer Systeme. Allerdings birgt das autonome Fahren eine Vielzahl von Sicherheitsherausforderungen, die keinesfalls vernachlässigt werden dürfen.

Es gibt noch viele Herausforderungen zu meistern, insbesondere im Bereich der Cybersecurity, um eine sichere Einführung und weite Verbreitung des autonomen Fahrens zu ermöglichen. Das autonome Fahren, die Fähigkeit eines Fahrzeugs, ohne menschliches Eingreifen zu navigieren, hat in den letzten Jahren enorme Fortschritte gemacht.

SAE International Klassifizierung des autonomen Fahrens

Um einen Überblick über die Entwicklung und den aktuellen Stand dieser Technologie zu geben, bietet die Klassifizierung der SAE International eine Beschreibung der verschiedenen Stufen der Autonomie in Fahrzeugen. Von Stufe 0, bei der das Fahrzeug keine autonomen Funktionen besitzt und vom Fahrer gesteuert wird, bis hin zur Stufe 5, bei der das Fahrzeug vollständig autonom und ohne menschliche Überwachung fahren kann, haben wir bereits beeindruckende Fortschritte gesehen. Das autonome Shuttle von PostAuto in Sitten ist nur ein Beispiel von vielen, das die fortschreitende Entwicklung des autonomen Fahrens verdeutlicht und die Bedeutung von Cybersecurity für eine sichere Nutzung dieser Technologie aufzeigt. Dennoch gibt es noch viele Herausforderungen zu bewältigen, insbesondere im Bereich der Cybersecurity, um eine sichere Einführung und weite Verbreitung des autonomen Fahrens zu ermöglichen.

Das vernetzte Auto ist ein komplexes System, das mit einer Vielzahl externer Dienste interagiert. Dadurch bietet es eine Angriffsfläche, die mit modernen IT-Systemen vergleichbar ist.

Moderne Fahrzeuge – eine komplexe IT-Infrastruktur mit potenziellen Schwachstellen

Cybersecurity spielt eine entscheidende Rolle bei der Gewährleistung der Sicherheit von Fahrzeugen und Insassen, da autonomes Fahren und Technologie eng miteinander verknüpft sind. Der Vernetzungsgrad moderner Fahrzeuge ist äusserst hoch und nimmt weiter zu. Grundsätzlich handelt es sich um eine äusserst komplexe IT-Infrastruktur, die eine Vielzahl von potenziellen Angriffsflächen und Schwachstellen bietet. Daher können auch die klassischen Angriffsszenarien aus der IT-Welt hier angewendet werden, wie zum Beispiel Man-in-the-Middle-Angriffe, Trojaner und Passwortangriffe. Ein Daten- oder Kontrollverlust aufgrund eines Hackerangriffs könnte verheerende Auswirkungen auf die Verkehrssicherheit haben.

Die Abschätzung von Risiken der funktionalen Sicherheit ist seit langem Kernelement in der Automobilentwicklung. Die Cybersecurity-Risiken sind deutlich schwerer abzuschätzen.

Unterschiede zwischen Functional Safety und Cybersecurity beim autonomen Fahren

Functional Safety basiert auf der potenziellen Schädlichkeit des technischen Systems. Es zielt darauf ab, das vom System ausgehende Risiko für den Menschen zu reduzieren. Grob gesagt beschäftigt sich Functional Safety mit der Wirkung des Systems auf den Menschen. Auf der anderen Seite betrachtet Cybersecurity die Auswirkungen des Menschen auf das System und ist daher schwieriger zu bewerten als die lokale funktionale Sicherheit (Functional Safety).

Im Falle der Car-to-X-Kommunikation sind Autos miteinander vernetzt, um beispielsweise sichere Abstände zu gewährleisten. Ein Hacker könnte jedoch die Kontrolle über ein vernetztes Auto übernehmen und beispielsweise die Sicherheitsvorkehrungen ausser Kraft setzen. Aus einem solchen Worst-Case-Szenario ergibt sich unser Hauptthema: Wir benötigen Sicherheitsmassnahmen, um auch zukünftig die Sicherheit moderner Fahrzeuge gewährleisten zu können.

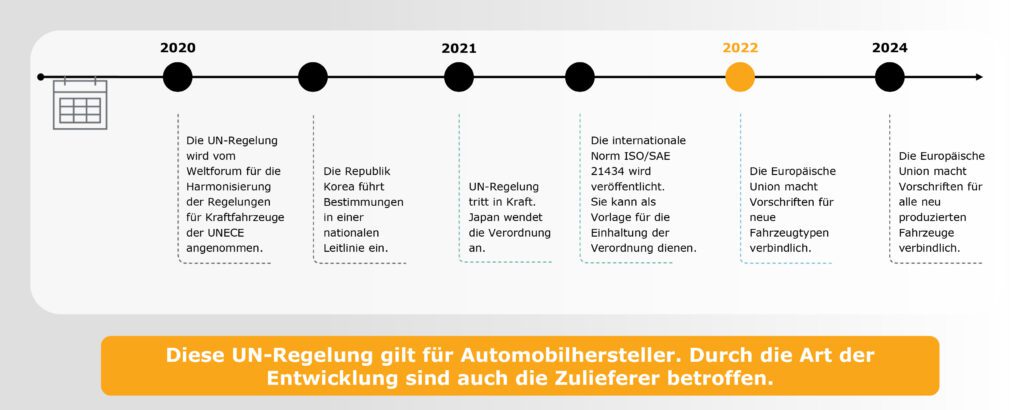

Cybersecurity im Automobil wird zu einem Aspekt der harmonisierten Fahrzeugvorschriften und internationalen Normen

Harmonisierungen und Vorschriften können dazu beitragen, die Risiken bei autonomen Fahrzeugen zu reduzieren. Seit 2020 wird an einer UN-Harmonisierungsvorschrift für Kraftfahrzeuge gearbeitet, die wiederum als Grundlage für die derzeit gültige Norm ISO/SAE 21434 dient. Diese Norm schreibt beispielsweise vor, dass Automobilhersteller ihre Informationssicherheitsrisiken in einem sogenannten CSMS (Cybersecurity Management System) verwalten müssen und dass sie ihre Tier-1-Zulieferer hinsichtlich der Einhaltung der Standards überprüfen müssen. Ab dem Jahr 2024 wird diese Norm in der Europäischen Union für alle neu produzierten Fahrzeuge verbindlich sein.

Die Top 5 Massnahmen für Cybersecurity

Alle Top-Risiken müssen mit konkreten, messbaren und risikoreduzierenden Massnahmen angegangen werden. Wir empfehlen die folgenden fünf wichtigsten Massnahmen:

1. Risiken erkennen und aktiv steuern

Risiken sollten analysiert werden, beispielsweise durch Assessments oder Cyber-Attack-Simulationen, die unter anderem Schwachstellenscans und Penetrationstests beinhalten.

2. Informationssicherheit aktiv managen

Die Integration des Themas Informationssicherheit in die übergeordnete Steuerungsstruktur ist von zentraler Bedeutung. Eine Sicherheitsstrategie und Governance, einschliesslich eines kontinuierlichen Verbesserungsprozesses nach dem PDCA-Zyklus, helfen dabei.

3. OT-Security aktiv steuern

Das Managementsystem für Informationssicherheit (ISMS) wurde ursprünglich nicht in Bezug auf Operations-Technology (OT) oder physische Sicherheit entwickelt und sollte daher explizit darauf ausgerichtet und ergänzt werden. Standards wie die IEC 62443, die sich gut mit der ISO 27000-Reihe kombinieren lassen, können dabei helfen. Sie legen den notwendigen Fokus auf die spezifischen Anforderungen an Netzwerk- und Systemsicherheit auf Feld-, Steuerungs-, Prozessleit-, Betriebsleit- und Unternehmensebene. Dies ist besonders wichtig angesichts der zunehmenden IT-Fähigkeiten von OT.

4. IT- und OT-Sicherheit auf die Lieferkette ausdehnen

IT- und OT-Sicherheit stellen entlang der gesamten Lieferkette eine Herausforderung für Hersteller, Dienstleister und Betreiber dar. Die steigenden Anforderungen und Fähigkeiten im Bereich der Geschäftsintegration, wie Netzwerkkonnektivität und Geschäftslogik, stehen dem traditionellen Ansatz der Netzwerkisolierung entgegen. Jedes einzelne System wird zunehmend komplexer. Wenn eine Drittpartei einen niedrigen Reifegrad aufweist oder nicht ausreichend abgesichert ist, öffnet dies – bildlich gesprochen – viele Türen und Fenster, wodurch das gesamte Ökosystem angegriffen werden kann und wird.

Die ISO 27000-Reihe ist gut auf organisatorische und prozessuale Aspekte ausgerichtet, während die IEC 62443 auch technische Vorschläge enthält, um Sicherheitsaspekte in die gesamte Supply Chain moderner OT-Infrastrukturen einzubeziehen. Diese müssen bereits in den Verträgen verankert werden.

5. Top-Risiken mit konkreten Massnahmen angehen

Aus den ersten vier Massnahmen ergeben sich klar Umsetzungsvorhaben, die konkretes Handeln erfordern. Diese können von (Awareness)-Schulungen von Mitarbeitenden zu aktuellen Bedrohungen und Sicherheitsfragen oder Phishing-Kampagnen bis hin zu Backup-Konzepten reichen, bei denen es wichtig ist, dass das Ein- und Zurückspielen sowie die anschliessende Benutzung eines Backups geprüft und geübt wird.