La cybersécurité joue un rôle crucial dans la garantie de la sécurité et de la protection des véhicules autonomes et de leurs systèmes. Cependant, la conduite autonome comporte de nombreux défis de sécurité qui ne doivent en aucun cas être négligés.

Il reste de nombreux défis à relever, notamment dans le domaine de la cybersécurité, pour permettre un déploiement sûr et une large diffusion de la conduite autonome. La conduite autonome, la capacité d’un véhicule à naviguer sans intervention humaine, a fait d’énormes progrès ces dernières années.

Classification SAE International de la conduit autonome

Afin de donner un aperçu du développement et de l’état actuel de cette technologie, la classification de SAE International offre une description des différents niveaux d’autonomie des véhicules. Du niveau 0, où le véhicule ne possède aucune fonction autonome et est contrôlé par le conducteur, au niveau 5, où le véhicule peut rouler de manière totalement autonome et sans surveillance humaine, nous avons déjà vu des progrès impressionnants. La navette autonome de CarPostal à Sion n’est qu’un exemple parmi d’autres qui illustre le développement progressif de la conduite autonome et montre l’importance de la cybersécurité pour une utilisation sûre de cette technologie. Cependant, il reste encore de nombreux défis à relever, notamment dans le domaine de la cybersécurité, pour permettre une introduction sûre et une large diffusion de la conduite autonome.

La voiture connectée est un système complexe qui interagit avec une multitude de services externes. Elle offre ainsi une surface d’attaque comparable à celle des systèmes informatiques modernes.

Les véhicules modernes – une infrastructure informatique complexe avec des vulnérabilités potentielles

Cybersecurity plays a crucial role in ensuring the safety of vehicles and occupants, as autonomous driving and technology are closely linked. The level of connectivity in modern vehicles is extremely high and continues to increase. Basically, it is an extremely complex IT infrastructure that offers a multitude of potential attack surfaces and vulnerabilities. Therefore, the classic attack scenarios from the IT world can also be applied here, such as man-in-the-middle attacks, Trojans, and password attacks. A loss of data or control due to a hacker attack could have devastating effects on traffic safety.

Assessing functional security risks has long been a core element of automotive development. Cybersecurity risks are significantly more difficult to assess.

Différences entre Functional Safety et Cybersecurity dans la conduite autonome

La Functional Safety se base sur la nocivité potentielle du système technique. Elle vise à réduire le risque que le système représente pour l’homme. En gros, la Functional Safety s’occupe de l’effet du système sur l’homme. D’autre part, la cybersécurité considère l’impact de l’homme sur le système et est donc plus difficile à évaluer que la sécurité fonctionnelle locale (Functional Safety).

Dans le cas de la communication car-to-X, les voitures sont connectées entre elles afin de garantir des distances sûres, par exemple. Un pirate informatique pourrait toutefois prendre le contrôle d’une voiture en réseau et, par exemple, rendre inopérantes les mesures de sécurité. Notre thème principal découle d’un tel scénario du pire : nous avons besoin de mesures de sécurité pour pouvoir garantir la sécurité des véhicules modernes à l’avenir également.

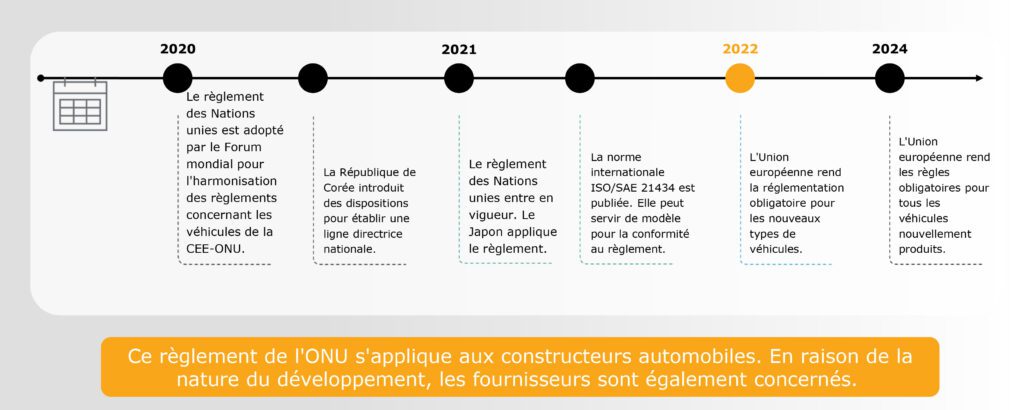

La cybersécurité automobile devient un aspect de la réglementation automobile harmonisée et des normes internationales

L’harmonisation et la réglementation peuvent contribuer à réduire les risques liés aux véhicules autonomes. Depuis 2020, un règlement d’harmonisation des Nations unies pour les véhicules est en cours d’élaboration, qui sert à son tour de base à la norme ISO/SAE 21434 actuellement en vigueur. Cette norme stipule par exemple que les constructeurs automobiles doivent gérer leurs risques en matière de sécurité de l’information dans un système appelé CSMS (Cybersecurity Management System) et qu’ils doivent contrôler leurs fournisseurs de niveau 1 en ce qui concerne le respect des normes. A partir de 2024, cette norme sera obligatoire dans l’Union européenne pour tous les véhicules nouvellement produits.

Les 5 principales mesures de cybersécurité

Tous les risques majeurs doivent être abordés avec des mesures concrètes, mesurables et réduisant les risques. Nous recommandons les cinq mesures principales suivantes :

1. Identifier les risques et les gérer activement

Les risques doivent être analysés, par exemple par le biais d’évaluations ou de simulations de cyber-attaques, qui comprennent entre autres des scans de vulnérabilité et des tests de pénétration.

2. Gérer activement la sécurité de l’information

Il est essentiel d’intégrer le thème de la sécurité de l’information dans la structure de pilotage supérieure. Une stratégie de sécurité et une gouvernance, y compris un processus d’amélioration continue selon le cycle PDCA, y contribuent.

3. Gérer activement la sécurité OT

Le système de gestion de la sécurité de l’information (ISMS) n’a pas été conçu à l’origine en fonction de la technologie opérationnelle (OT) ou de la sécurité physique et devrait donc être explicitement orienté et complété dans ce sens. Des normes comme la CEI 62443, qui se combinent bien avec la série ISO 27000, peuvent y contribuer. Elles mettent l’accent nécessaire sur les exigences spécifiques en matière de sécurité des réseaux et des systèmes au niveau du terrain, du contrôle, de la gestion des processus, de la gestion des opérations et de l’entreprise. Ceci est particulièrement important compte tenu des capacités informatiques croissantes de l’OT.

4. Étendre la sécurité informatique et la sécurité OT à la chaîne d’approvisionnement

Tout au long de la chaîne d’approvisionnement, la sécurité informatique et la sécurité OT représentent un défi pour les fabricants, les fournisseurs de services et les opérateurs. Les exigences et les capacités croissantes en matière d’intégration commerciale, telles que la connectivité réseau et la logique commerciale, s’opposent à l’approche traditionnelle de l’isolation du réseau. Chaque système individuel devient de plus en plus complexe. Si une tierce partie présente un faible niveau de maturité ou n’est pas suffisamment sécurisée, cela ouvre – au sens figuré – de nombreuses portes et fenêtres, ce qui permet et permettra d’attaquer l’ensemble de l’écosystème.

La série ISO 27000 est bien axée sur les aspects organisationnels et procéduraux, tandis que la CEI 62443 contient également des propositions techniques visant à intégrer les aspects de sécurité dans l’ensemble de la chaîne d’approvisionnement des infrastructures OT modernes. Celles-ci doivent déjà être intégrées dans les contrats.

5. Aborder les risques majeurs par des mesures concrètes

Les quatre premières mesures débouchent clairement sur des projets de mise en œuvre qui nécessitent une action concrète. Celles-ci peuvent aller de la formation (de sensibilisation) des collaborateurs sur les menaces actuelles et les questions de sécurité ou des campagnes de phishing jusqu’aux concepts de sauvegarde, pour lesquels il est important de vérifier et de s’exercer à la mise en place et à la réinstallation d’une sauvegarde ainsi qu’à son utilisation ultérieure.