Muchas entidades financieras pequeñas y medianas aún no han empezado a prepararse para la nueva Ley Europea de Resiliencia Operativa Digital: DORA, publicada como Reglamento (UE) 2022/2554. El objetivo de esta norma es garantizar que las empresas e instituciones activas en el sector financiero de la UE estén preparadas para soportar interrupciones operativas y ciberataques.

Las autoridades europeas de supervisión financiera -la AEVM, la AESPJ y la ABE- todavía tienen que desarrollar los conjuntos pertinentes de normas técnicas de regulación (NTR).[1] Sin embargo, DORA entrará en vigor en enero de 2025 y lo que debe aplicarse para entonces no solo es complejo, sino que también implica un cierto grado de cambio en términos de cultura y formas de trabajar. Por último, pero no por ello menos importante, todos los cambios necesarios para DORA se añaden a los proyectos en curso y a las iniciativas de cambio existentes de las entidades financieras y sus proveedores (críticos).

Se espera que las normas se publiquen entre doce y dieciocho meses después de la entrada en vigor DORA. Las NTR establecerán requisitos para, entre otras cosas, un marco simplificado de gestión de riesgos (borrador: enero de 2024), especificar la política de servicios de TI (borrador: enero de 2024) y especificar elementos a la hora de subcontratar funciones críticas o importantes (borrador: junio de 2024).

¿Qué es DORA?

En un artículo anterior explicamos con más detalle las razones por las que es necesaria DORA, así como los principales plazos y requisitos clave. Así que aquí solo ofrecemos un resumen.

La Ley de Resiliencia Operativa Digital (DORA) para el sector financiero es una normativa de la UE que entró en vigor el 16 de enero de este año. Su objetivo es reforzar la resistencia de las entidades financieras de la UE y reducir su vulnerabilidad a riesgos relacionados con las TIC, como fallos informáticos y ciberataques.

DORA aborda estos problemas introduciendo requisitos de seguridad estándar para las redes informáticas y los sistemas de información. El Reglamento se aplica no sólo al sector financiero propiamente dicho, sino también a muchos de los proveedores de servicios TIC de este sector.

Todas las entidades sujetas al DORA tienen hasta el 17 de enero de 2025 para cumplir la normativa.

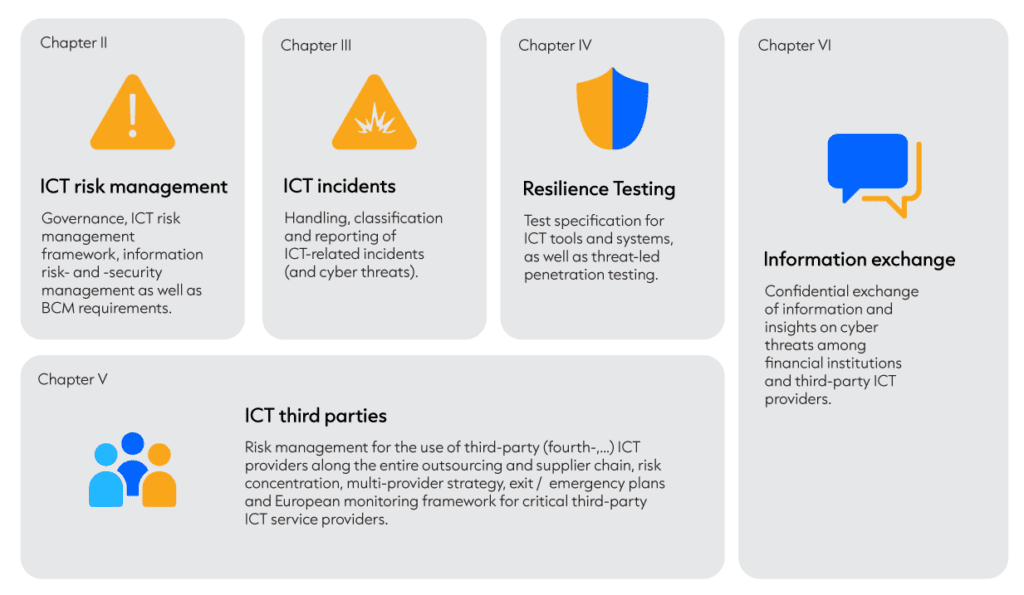

La directiva DORA abarca los cinco ámbitos principales que se muestran en la siguiente figura.

Overview of the 5 focus points of the Digital Operational Resilience Act DORA

Grandes entidades de crédito

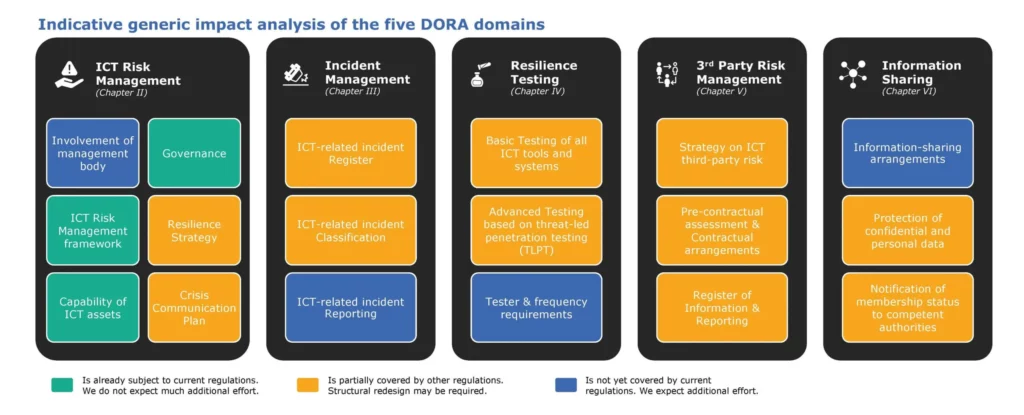

Para las entidades de crédito – bancos – muchos de los temas mencionados en el DORA ya están contemplados en otras normativas que les son aplicables. Pero el DORA añade o se desvía de estas normativas. Hemos realizado una comparación y expuesto las diferencias de alto nivel:

Overview of the 5 focus points of the Digital Operational Resilience Act DORA

Como se desprende claramente de lo anterior, sólo algunos temas siguen siendo completamente los mismos. Nuestro consejo para los bancos es, por tanto, que realicen un análisis GAP para DORA, a fin de determinar el esfuerzo necesario con suficiente antelación.

Aciertos y victorias rápidas

La situación de las entidades no crediticias puede ser diferente, ya que la estricta normativa aplicable a los bancos no siempre se les aplica. Por supuesto, cuanto mayor sea la organización, más probable es que ya se hayan aplicado buenas prácticas y normas profesionales. Pero sobre todo las organizaciones más pequeñas y medianas no suelen cumplir los requisitos de DORA. Y como esto podría significar que tienen que modificar (entre otras cosas) procesos, procedimientos, implementaciones técnicas, contratos e incluso aspectos culturales dentro de la organización, en nuestra opinión no es prudente esperar hasta que se hayan publicado las RTS. Sólo quedarían entre 6 y 12 meses para el análisis, la planificación y la aplicación, y eso podría ser demasiado para gestionar en el tiempo restante.

Por ello, a continuación destacamos algunas áreas en las que estas entidades financieras pueden empezar a trabajar de inmediato.

I. Gobernanza y organización (capítulo 2, artículo 5)

DORA exige que la dirección de una entidad financiera defina, apruebe, supervise y sea responsable de la aplicación de todas las disposiciones relacionadas con el marco de gestión de riesgos TI de la entidad. Esto significa que toda la dirección de una organización debe tener los conocimientos necesarios sobre las tecnologías y la gestión de riesgos de la TI. No basta con tener una sola persona con los conocimientos pertinentes. Por lo tanto, nuestros primeros movimientos acercados que no te arrepentirás de adoptar son los siguientes:

- Primer Acierto: Si la dirección en su conjunto no tiene conocimientos suficientes sobre TI y gestión de riesgos de tecnología, es importante organizar sesiones de formación sobre estos temas e incluir una clase de sensibilización sobre DORA.

- Segundo Acierto: Si la dirección aún no ha debatido los riesgos de la TI y las medidas paliativas correspondientes, se debe añadir una página a la evaluación de riesgos en la que se expliquen, por ejemplo, los riesgos asociados a las tecnologías, los incidentes graves de la TI y las medidas relacionadas. Esto permitirá a la dirección acostumbrarse a la complejidad de este ámbito, lo que con el tiempo aumenta su comprensión de la complejidad de las medidas establecidas en el DORA.

- Tercer acierto: Si el modelo de las tres líneas de defensa aún no se ha implantado por completo, esto también tendrá implicaciones para la implantación del DORA. En el marco de DORA, habrá que asignar claramente funciones como, por ejemplo, quién es responsable de supervisar a los proveedores de servicios TIC externos. El nuevo Modelo de las Tres Líneas publicado por el IIA[2] es una norma ampliamente aceptada, por lo que es muy probable que los reguladores y auditores esperen que sea utilizado por las entidades financieras. Por lo tanto, empiece a aplicar el modelo ahora y podrá utilizarlo como base para establecer el cumplimiento del DORA.

II. Políticas, procedimientos, estrategias, protocolos (Capítulo 2, incl. Artículos 9 y 11)

DORA incluye requisitos sobre los procedimientos, herramientas, estrategias, etc., que las empresas deben tener implantados para garantizar su ciberresiliencia. Estos procedimientos y similares deben ser demostrables, lo que significa que tienen que estar documentados y aprobados al nivel apropiado (en relación con las políticas). Aunque hasta ahora se desconocen las RTS detalladas, ya puede prepararse y ganar tiempo para su aplicación.

- Acierto número 4: Recopilar todas las políticas, procedimientos y directrices relacionados con la TI y realizar una evaluación previa. Determine si el organismo que aprueba actualmente las políticas, etc., cumple los requisitos de DORA (artículo 5) y si todos los temas mencionados en DORA, como el artículo 9, apartados 3 y 4, y el artículo 11, apartado 2, están cubiertos por los documentos existentes. Si se detectan deficiencias, documéntelas ahora para que, cuando más adelante se disponga de más detalles, ya se cuente con lo básico.

III. Procedimientos de copia de seguridad y recuperación (capítulo 2, artículo 12)

Los requisitos para las entidades financieras en materia de políticas y procedimientos de copia de seguridad, procedimientos y métodos de restauración y recuperación se establecen en el artículo 12 de DORA. Requisitos tales como copias de seguridad no modificables, así como un entorno de restauración física y lógicamente separado, un lugar de procesamiento secundario y la comprobación periódica de los procedimientos de copia de seguridad y restauración tendrán que cumplirse muy pronto. Muchas entidades financieras (y sus proveedores) aún no cumplen estos requisitos y nunca han experimentado lo que significan en términos de quién es responsable de qué y por qué son necesarias ciertas cosas.

- Acierto 5: Organizar un ejercicio de simulación que recree un ataque de ransomware a sistemas y datos. Además de preguntar quién hace qué, haz preguntas como las siguientes: ¿Cómo sabes que los sistemas de los que haces copias de seguridad no se volverán a infectar inmediatamente? ¿Cómo puede estar seguro de que sus copias de seguridad no se han visto comprometidas? ¿Cómo se determina el momento en que se infectaron los sistemas (y los datos)? ¿Cómo restaurará los datos y los sistemas después de ese momento?

IV. Políticas y planes de comunicación para el personal interno y las partes interesadas externas (capítulo 2, artículo 14).

En caso de interrupción grave, DORA exige planes de comunicación que incluyan qué se comunicará -y cuándo- al personal interno y a las partes interesadas externas. Además, la responsabilidad de las tareas de comunicación debe asignarse al menos a una persona.

- Acierto 6: muévete: Elaborar planes de comunicación o revise los existentes. Siempre es una medida acertada, con o sin DORA. Si no está del todo claro dónde recae la responsabilidad, aclárelo. A este respecto, tenga en cuenta la alineación con el Plan de Continuidad de Negocio, que también incluye la comunicación.

V. Pruebas de penetración basadas en amenazas (pruebas de equipo rojo) (capítulo 4, artículo 26)

Esto implica el uso de un equipo rojo para atacar el entorno de producción y la seguridad del edificio, y probar la concienciación del personal, así como, en principio,[3] el entorno del proveedor. Salvo algunas excepciones, las pruebas de equipo rojo[4] deben ser realizadas por terceros que cumplan los requisitos establecidos en el artículo 27.[5].

- Acierto 7: Hacer una exploración de los proveedores externos de servicios de inteligencia de amenazas a los que se puede recurrir. Investiga qué proveedores externos de pruebas de penetración son adecuados.

- Acierto 8: Si nunca se han realizado pruebas de equipo rojo, ¡es el momento! Es una forma diferente de trabajar, requiere mucha preparación y, según nuestra experiencia, cuesta bastante acostumbrarse.

- Acierto 9: contactar ya con sus principales proveedores de TIC y empiece a discutir cómo piensan cumplir estos requisitos.

VI. Riesgo de terceros en las TIC (capítulo 5, artículo 28 y siguientes). Outsourcing.

DORA establece muchos requisitos para la externalización de servicios TIC críticos (y de otro tipo). La base es tener una buena visión general de qué servicios de TIC se han externalizado, cuáles de ellos son críticos y a quién han externalizado a su vez esos proveedores los servicios.[6] De acuerdo con las Directrices de la Autoridad Bancaria Europea sobre acuerdos de externalización, publicadas en febrero de 2019 (Directrices de la ABE), y las de la Autoridad Europea de Seguros y Pensiones de Jubilación (AESPJ), dicha visión general ya debería estar en marcha y mantenerse en un registro.

- Acierto número 10: Comprobar si todos los servicios de TIC subcontratados -que afecten a funciones críticas o importantes- figuran en este registro y están actualizados.

- Acierto 11: Comprobar si las cláusulas contractuales de sus modelos de contrato cumplen los requisitos del artículo 28 y siguientes del DORA..

- Acierto 12: Algunos proveedores de servicios ya pueden considerarse sistémicamente críticos de conformidad con el artículo 31, apartado 1, letra a), y el artículo 31, apartado 2. Algunos ejemplos son los grandes proveedores de servicios en nube (Amazon, Microsoft, etc.). Estos proveedores de servicios críticos deben tener una filial en la UE. Identificar de antemano qué proveedores es probable que sean estos y preguntarlse cómo se están preparando para el DORA.

DORA es una legislación importante para la UE, especialmente con todos los ciberataques y la agitación política que se vive en el mundo en estos días. Por lo tanto, esperamos que los reguladores pasen rápidamente a una aplicación estricta después de que DORA entre en vigor a principios de enero de 2025. Dicho esto, llevará mucho tiempo ultimar los distintos conjuntos de normas técnicas reguladoras. Proponemos empezar ahora con al menos las medidas y las victorias rápidas mencionadas anteriormente. De ese modo, no será una tarea imposible en los últimos 6 a 12 meses del periodo de introducción progresiva.

¿Aún tiene preguntas? No dude en llamarnos.

Pie de página

- Se espera que las normas se publiquen entre doce y dieciocho meses después de la entrada en vigor de DORA. Las NTR establecerán requisitos para, entre otras cosas, un marco simplificado de gestión de riesgos (borrador: enero de 2024), especificar la política de servicios de TIC (borrador: enero de 2024) y especificar elementos a la hora de subcontratar funciones críticas o importantes (borrador: junio de 2024).).

- IIA. (2020). El modelo de las tres líneas del IIA. Una actualización de las tres líneas de defensa.

- También en este caso se aplica una excepción a las entidades mencionadas en el apartado 1 del artículo 16, así como a las microempresas: Artículo 26 (1).

- También en este caso se aplica una excepción a las entidades mencionadas en el apartado 1 del artículo 16, así como a las microempresas: Artículo 26 (1).

- Véase el artículo 27, apartado 1, letra a).

- En resumen: son muy adecuados y gozan de buena reputación; tienen capacidad técnica y organizativa; están certificados o se adhieren a códigos de conducta formales; pueden proporcionar un informe de garantía o auditoría independiente y están plenamente cubiertos por los seguros de responsabilidad profesional pertinentes. [1] Conocimiento de toda la cadena, para poder determinar, entre otras cosas, el riesgo de concentración.

Autor

El artículo ha sido escrito originalmente por Erik Zoetmulder, senior manager experto en el sector financiero.