Resumen ejecutivo

La criptografía es omnipresente en todos los sistemas informáticos. Sirve para proteger datos, autentificar usuarios o garantizar la integridad de las comunicaciones en cada componente: aplicación, servidor, centro de datos, nube, punto final y dispositivo móvil.

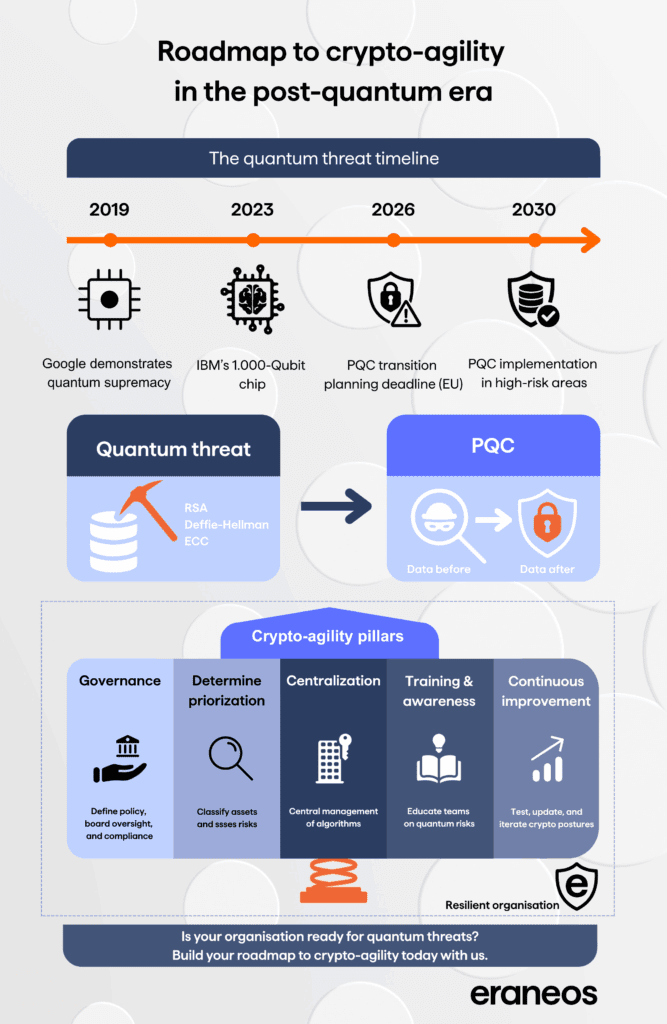

A medida que la computación cuántica avanza de lo teórico a lo práctico, la amenaza para la criptografía clásica se acelera. Los sistemas criptográficos de clave pública ampliamente usados, como RSA y ECC, se prevé que se vuelvan inseguros una vez que las computadoras cuánticas sean lo suficientemente grandes y fiables. En respuesta a esta amenaza, organismos como la Unión Europea están exigiendo planes organizacionales de transición hacia la criptografía postcuántica (PQC) para 2026 e implementación en áreas de alto riesgo para 2030.

Para abordar esto, las organizaciones deben adoptar la criptoagilidad, la capacidad organizacional de adaptar rápidamente los sistemas y protocolos criptográficos con mínima interrupción operativa. La criptoagilidad proporciona la flexibilidad necesaria para enfrentar la incertidumbre sobre los estándares PQC y las amenazas cuánticas o clásicas en evolución.

Este artículo ofrece una visión completa de los requisitos clave para construir criptoagilidad, permitiendo a las organizaciones mantener la seguridad a largo plazo, el cumplimiento normativo y la resiliencia.

¿Por qué deberían las organizaciones preocuparse por la transición a la criptografía post-cuántica?

El mandato de la Unión Europea para que las organizaciones elaboren planes de transición hacia la criptografía post-cuántica (PQC) antes de 2026 es significativo debido al papel fundamental que desempeña la criptografía como pilar de la confianza digital. La criptografía está lejos de limitarse a casos de uso específicos o aislados —como el cifrado de discos duros—. De hecho, la criptografía está profundamente integrada en las operaciones empresariales y de TI de las organizaciones, impregnando todos los aspectos de la digitalización. Protege las comunicaciones (TLS, VPN), refuerza la identidad y el control de acceso (certificados digitales, protocolos de autenticación), respalda procesos empresariales (pagos, firma de código, intercambio seguro de documentos, facturación electrónica), y salvaguarda tecnologías emergentes como blockchain y el Internet de las cosas (IoT).

En otras palabras, la urgencia de la transición de la criptografía actual a la post-cuántica no solo se debe a la amenaza que plantea la computación cuántica en sí, sino también a la magnitud de su impacto. Dada esta ubicuidad, la transición a la PQC no puede abordarse simplemente como un reemplazo de algoritmos; requiere, en cambio, una planificación y coordinación exhaustivas en toda la organización.

Avances en computación cuántica y amenazas a la criptgrafía actual

¿Por qué la computación cuántica representa una amenaza tan grande para la criptografía actual?

Durante décadas, la computación cuántica se ha considerado una amenaza lejana e hipotética, siempre “a diez o veinte años en el futuro”. Sin embargo, los avances recientes están cambiando rápidamente esa perspectiva. Eventos como la demostración de supremacía cuántica de Google en 2019, la presentación del chip Condor de 1,000 qubits por parte de IBM en 2023, y el progreso de China en qubits superconductores, destacan el ritmo acelerado de la investigación cuántica. A medida que aumenta la probabilidad de contar con computadores cuánticos a gran escala y suficientemente estables, también crece la urgencia para que las instituciones se preparen.

Las computadoras cuánticas grandes y estables capaces de ejecutar el algoritmo de Shor harán que los sistemas criptográficos de clave pública más utilizados —RSA, ECC (criptografía de curva elíptica) y Diffie-Hellman— queden obsoletos. Estos algoritmos constituyen la columna vertebral de la protección de datos, la verificación de identidad y la confianza en los procesos digitales. Una máquina cuántica suficientemente potente podría comprometer incluso las comunicaciones que hoy son seguras, poniendo en riesgo los datos de forma retroactiva a través de ataques de “cosechar ahora, descifrar después”.

Enfoque regulatorio:

Reconociendo la importancia de la situación, los gobiernos y reguladores están tomando medidas proactivas. La Unión Europea, por ejemplo, ha ordenado que las organizaciones definan planes de transición hacia la criptografía post-cuántica (PQC) antes de finales de 2026 (La UE refuerza su ciberseguridad con criptografía post-cuántica | El futuro digital de Europa), y exige la implementación en áreas de alto riesgo para 2030. Australia y otros países han fijado plazos similares (Guías para la criptografía). El mensaje es claro: es momento de actuar.

Transiciones previas demuestran que una actualización proactiva de la infraestructura criptográfica es posible. Por ejemplo, la migración del Estándar de Encriptación de Datos (DES) al Estándar de Encriptación Avanzado (AES) a principios de los años 2000, motivada por la incapacidad de DES para resistir ataques de fuerza bruta, demostró que anticiparse a amenazas emergentes y adaptar la infraestructura de seguridad es tanto necesario como viable.

Sin embargo:

Incluso a medida que las organizaciones avanzan hacia la criptografía post-cuántica (PQC), la transición no será un evento único. Los algoritmos propuestos para la era post-cuántica aún están en evolución y, en muchos casos, no han sido probados a gran escala. Por ejemplo, SIKE, que en su momento se consideró uno de los principales candidatos para PQC, fue vulnerado en menos de una hora utilizando una computadora portátil convencional. Preguntas similares sobre la fiabilidad a largo plazo también rodean a NTRUEncrypt y otros algoritmos.

Punto clave:

Las organizaciones deben prepararse para un proceso continuo de transiciones criptográficas, marcado por la evolución constante, la aparición de nuevas vulnerabilidades y una aceleración en los cambios.

Agilidad criptográfica: Convertir la migración post-cuántica en la base para una resiliencia criptográfica continua

¿Por qué es esencial volverse “cripto-ágil” y en qué se diferencia de migraciones anteriores?

Mientras que los mandatos regulatorios, como los emitidos por la UE, obligan a las organizaciones a avanzar hacia la criptografía post-cuántica (PQC), esta transición representa mucho más que una simple actualización técnica periódica. En el complejo y altamente interdependiente entorno digital actual, las migraciones reactivas y puntuales implican riesgos y niveles de disrupción demasiado altos.

La cripto-agilidad proactiva, a nivel organizacional, significa hacer operativa la capacidad de adaptar, actualizar y evolucionar continuamente los sistemas criptográficos sin grandes interrupciones. En lugar de limitarse a sustituir algoritmos vulnerables, la cripto-agilidad integra esta habilidad adaptativa en la gobernanza, la arquitectura, las operaciones y la gestión de proveedores.

Este artículo estructura la cripto-agilidad en torno a los siguientes cinco pilares fundamentales:

1. Gobernanza ante todo: ¿Cómo moldea el liderazgo una resiliencia criptográfica duradera

La base de cualquier transformación exitosa radica en una gobernanza sólida y visible. Esto implica:

- Garantizar el respaldo total por parte del consejo directivo y del liderazgo ejecutivo, apoyado por presupuesto asignado, equipos responsables y métricas de desempeño (KPIs) claras.

- Alinear las políticas criptográficas con todas las regulaciones relevantes, como el Cyber Resilience Act (CRA) de la UE, la Directiva NIS2 y la hoja de ruta europea para la criptografía post-cuántica (PQC).

- Definir e implementar los algoritmos y protocolos criptográficos aprobados, incluyendo la eliminación progresiva de estándares obsoletos y la creación de controles internos claros.

Comunicar la nueva gobernanza de forma interna, para generar tanto claridad estructural como el apoyo cultural necesario que requiere la cripto-agilidad.

2. LEstablecer la base técnica: ¿Qué pasos permiten la cripto-agilidad técnica?

Una vez asegurada la gobernanza, el siguiente bloque a abordar es la hoja de ruta técnica. Sin embargo, la profunda integración de la criptografía en el entorno de TI hace que esta hoja de ruta requiera investigaciones exhaustivas, las cuales se concretan en los siguientes cuatro pasos:

- Realizar un descubrimiento criptográfico completo: Identificar dónde y cómo se utiliza la criptografía en toda la organización, construyendo así un inventario exhaustivo de algoritmos, longitudes de clave, protocolos, librerías y sistemas de gestión de claves. Para orientar este proceso, enfóquese en tres capas clave:

- Infrastructure & Data Security (TLS, VPNs, encrypted storage/backups, cloud)

- Identity & Access Management (SSH keys, X.509 certificates, SAML/OIDC, PKI)

- Business Processes (code signing, secure document exchange, digital signatures, e-invoicing)

- Mapear todo el uso criptográfico a los tipos de datos específicos que protege: Al comprender qué tipo de datos se transmite o almacena a través de cada canal, se puede determinar cómo se está protegiendo actualmente esa información.

- Realizar modelado de amenazas y evaluación de riesgos: Con base en el mapeo, evalúe la exposición, el impacto para el negocio y las amenazas de la era cuántica (como “capturar ahora, descifrar después”).

- Desarrollar un plan de transformación priorizado y alineado al riesgo, que identifique tanto los reemplazos urgentes como las transiciones de menor riesgo y a más largo plazo.

3. Centralización: ¿Por qué el control centralizado es crucial para la cripto-agilidad?

Los puntos de control centralizados son fundamentales para la cripto-agilidad, ya que proporcionan una fuente única de la verdad, facilitan la aplicación coherente de estándares y permiten una adaptación rápida cuando cambian los algoritmos criptográficos o las regulaciones. Su implementación generalmente implica los siguientes pasos:

- Implementar un sistema robusto de gestión de claves (KMS): Orquestar la generación, rotación, revocación y retirada de claves a lo largo de todo su ciclo de vida.

- Estandarizar las librerías criptográficas para el desarrollo interno: Exigir que todos los equipos de software utilicen una única librería criptográfica aprobada y revisada, evitando implementaciones puntuales o heredadas.

- Hacer cumplir los requisitos y expectativas criptográficas para proveedores y terceros: Incluir cláusulas específicas en los contratos, realizar evaluaciones de debida diligencia y revisiones periódicas de cumplimiento.

- Consolidar los controles en infraestructura, aplicaciones y dependencias externas: Permitir una respuesta rápida y coherente ante nuevas amenazas o cambios en los estándares.

4. Impulsar un cambio cultural a través de formación y concienciación: ¿Cómo pueden las organizaciones incorporar la cripto-agilidad en su cultura?

A pesar de todo el trabajo técnico, la cultura es la piedra angular de la adopción. Es fundamental asegurar que las intenciones sean claras, se establezcan objetivos y se brinden las competencias necesarias. Para ello, deben llevarse a cabo las siguientes acciones:

- Lanzar campañas internas de comunicación sobre los riesgos cuánticos y la importancia de la cripto-agilidad: Educar regularmente al personal acerca de las amenazas emergentes y por qué la organización debe ser proactiva en este ámbito.

- Exigir capacitaciones específicas según roles:

- Desarrolladores: Uso seguro de librerías criptográficas aprobadas.

- Equipos de IT/seguridad: Configuración segura de sistemas y aplicación de controles criptográficos.

- Compras, legal y responsables de aplicaciones: Evaluación de proveedores e integración de requisitos criptográficos en los contratos y procesos de selección.

- Invertir en educación organizacional continua, de manera que la cripto-agilidad sea parte integral de la operación diaria y no solo una iniciativa puntual.

5. Mejora continua: ¿Cómo se sostiene la cripto-agilidad?

Por último, pero no menos importante, las mejoras continuas son esenciales para la sostenibilidad. Por ello, es fundamental que se lleven a cabo y se mantengan las siguientes acciones:

- Actualizar periódicamente los inventarios y reevaluar riesgos: Revisar y mantener al día el inventario de activos, algoritmos criptográficos y claves, considerando la evolución de amenazas, algoritmos y regulaciones.

- Establecer mecanismos de retroalimentación y procesos flexibles de gestión de cambios: Implantar sistemas que permitan detectar necesidades y facilitar la adopción rápida de nuevos estándares criptográficos.

- Monitorear riesgos emergentes, tanto cuánticos como clásicos: Vigilar constantemente el entorno digital para anticiparse y adaptar el ecosistema criptográfico de la organización frente a nuevas amenazas.

Conclusión: De la preparación cuántica a una agilidad duradera

Aunque regulaciones como la hoja de ruta de la UE establecen la adopción de criptografía post-cuántica (PQC) para 2030, la seguridad y la confianza sostenidas requieren más que simplemente cumplir con la normativa.

Ahora es el momento para que las organizaciones construyan una verdadera cripto-agilidad: la capacidad de anticipar, adaptarse y responder de manera rápida, segura y fluida ante los desafíos criptográficos a medida que surgen. Esto garantiza que los datos sensibles estén protegidos, no solo frente a amenazas cuánticas, sino también frente a todas las futuras innovaciones y riesgos, reduciendo significativamente el impacto en el negocio y la disrupción operativa de la próxima migración.

P&R

P: ¿Qué es la cripto-agiildad y por qué es importante?

R: La cripto-agilidad es la capacidad de adaptar rápidamente los sistemas y estándares criptográficos a medida que evolucionan las amenazas y las tecnologías. Esto es vital para garantizar la resiliencia en la era post-cuántica.

P: ¿Cuáles son los plazos de cumplimiento de PQC en la UE?

R: Presentar planes iniciales antes de finalizar 2026; implementación en áreas de alto riesgo para 2030..

P: ¿Cuál es el primer paso que deben dar las organizaciones?

R: Realizar un inventario exhaustivo de todos los usos de criptografía y mapearlos con los sistemas y los riesgos empresariales.