Samenvatting

Cryptografie is alomtegenwoordig in elk IT-systeem. Het dient om gegevens te beschermen, gebruikers te authenticeren of de integriteit van de communicatie voor elk onderdeel te garanderen: applicaties, servers, datacenters, cloud, eindpunten en mobiele apparaten.

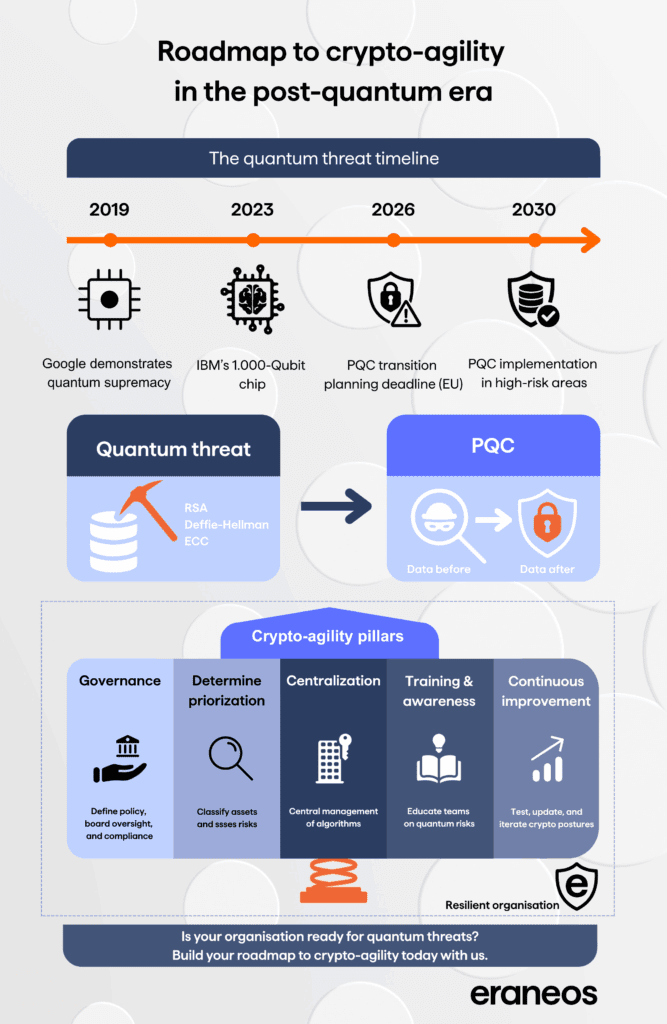

Naarmate quantumcomputing zich ontwikkelt van theoretisch naar praktisch, neemt de bedreiging voor klassieke cryptografie toe. Veelgebruikte cryptografische systemen met openbare sleutels, zoals RSA en ECC, zullen naar verwachting onveilig worden zodra quantumcomputers groot en betrouwbaar genoeg zijn. Als reactie hierop verplichten regelgevende instanties zoals de EU organisaties om overgangsplannen voor post-quantum cryptografie (PQC) op te stellen voor 2026 en deze in risicovolle gebieden te implementeren voor 2030.

Om dit aan te pakken, moeten organisaties crypto-agility invoeren, het vermogen van een organisatie om cryptografische systemen en protocollen snel aan te passen met minimale operationele verstoring. Crypto-agility biedt de flexibiliteit om om te gaan met onzekerheid rond PQC-normen en veranderende kwantum- of klassieke bedreigingen.

Dit artikel biedt een uitgebreid overzicht van de belangrijkste vereisten voor het opbouwen van crypto-agility, waardoor organisaties langdurige beveiliging, naleving van regelgeving en veerkracht kunnen handhaven.

Waarom zouden organisaties zich zorgen moeten maken over de overgang naar post-kwantumcryptografie?

Het mandaat van de Europese Unie voor organisaties om tegen 2026 overgangsplannen voor post-kwantumcryptografie (PQC) op te stellen, is belangrijk vanwege de alomtegenwoordige rol die cryptografie speelt als hoeksteen van digitaal vertrouwen. Cryptografie is verre van beperkt tot specifieke en geïsoleerde gebruikssituaties, zoals het versleutelen van harde schijven. Cryptografie is namelijk diep verweven met de bedrijfs- en IT-activiteiten van organisaties en doordringt elk aspect van digitalisering. Het beveiligt communicatie (TLS, VPN’s), handhaaft identiteit en toegang (digitale certificaten, authenticatieprotocollen), ondersteunt bedrijfsprocessen (betalingen, codesignering, veilige documentuitwisseling, e-facturering) en beschermt opkomende technologieën zoals blockchain en IoT.

Met andere woorden, de urgentie van de overgang van de huidige naar post-kwantumcryptografie vloeit niet alleen voort uit de dreiging van kwantumcomputers zelf, maar ook uit de omvang van de impact ervan. Gezien deze alomtegenwoordigheid kan de overgang naar PQC niet worden benaderd als een eenvoudige vervanging van algoritmen, maar vereist deze een uitgebreide planning en coördinatie binnen de hele organisatie.

Vooruitgang in kwantumcomputers en de bedreiging voor de huidige cryptografie

Waarom vormt quantumcomputing zo’n bedreiging voor de huidige cryptografie?

Decennialang werd quantumcomputing gezien als een verre, hypothetische bedreiging, altijd ‘tien tot twintig jaar verwijderd’. Maar recente doorbraken veranderen dat beeld snel. Gebeurtenissen zoals de demonstratie van kwantum suprematie door Google in 2019, de onthulling van IBM’s 1000-qubit Condor-chip in 2023 en de vooruitgang van China op het gebied van supergeleidende qubits onderstrepen allemaal het versnellende tempo van kwantumonderzoek. Naarmate de kans op een grootschalige en voldoende stabiele kwantumcomputer toeneemt, neemt ook de urgentie voor instellingen om zich voor te bereiden toe.

Grote en stabiele kwantumcomputers die het algoritme van Shor uitvoeren, zullen de gangbare cryptografische systemen met openbare sleutels, RSA, ECC en Diffie-Hellman, overbodig maken. Deze algoritmen vormen de ruggengraat van gegevensbescherming, identiteitsverificatie en vertrouwen in digitale processen. Een voldoende krachtige kwantumcomputer zou zelfs de huidige beveiligde communicatie in gevaar brengen en gegevens met terugwerkende kracht in gevaar brengen door middel van “harvest now, decrypt later”-aanvallen.

Regelgevende focus:

Zich bewust van het belang hiervan, nemen overheden en regelgevende instanties proactieve maatregelen. De Europese Unie heeft bijvoorbeeld organisaties verplicht om tegen eind 2026 overgangsplannen naar PQC op te stellen (EU versterkt zijn cyberbeveiliging met post-kwantumcryptografie | Shaping Europe’s digital future), die tegen 2030 in risicovolle gebieden moeten worden geïmplementeerd. Australië en andere landen hebben vergelijkbare tijdschema’s opgesteld (Richtlijnen voor cryptografie). De boodschap is duidelijk: het is nu tijd om in actie te komen.

Eerdere overgangen tonen aan dat een proactieve cryptografische herziening mogelijk is. Zo bleek uit de migratie van de Data Encryption Standard (DES) naar de Advanced Encryption Standard (AES) in het begin van de jaren 2000, die werd ingegeven door het onvermogen van DES om brute-force-aanvallen te weerstaan, dat het zowel noodzakelijk als mogelijk is om evoluerende bedreigingen voor te blijven en de beveiligingsinfrastructuur aan te passen.

Echter:

Zelfs als organisaties overstappen op PQC, zal de overgang geen eenmalige gebeurtenis zijn. De algoritmen die worden voorgesteld voor het post-kwantumtijdperk zijn nog in ontwikkeling en in veel gevallen nog niet op grote schaal bewezen. Zo werd SIKE, ooit beschouwd als een belangrijke PQC-kandidaat, in minder dan een uur gekraakt op een klassieke laptop. Soortgelijke vragen over de betrouwbaarheid op lange termijn rijzen ook rond NTRUEncrypt en andere algoritmen.

Belangrijk punt:

Organisaties moeten zich voorbereiden op een traject van voortdurende cryptografische transities, gekenmerkt door continue evolutie, nieuwe kwetsbaarheden en versnelde veranderingen.

Crypto-agility: Post-kwantummigratie omzetten in de basis voor continue cryptografische veerkracht

Waarom is het essentieel om ‘crypto-agile’ te worden en hoe verschilt dit van eerdere migraties?

Hoewel regelgevende instanties, zoals de EU, organisaties verplichten om over te stappen op post-kwantumcryptografie (PQC), is deze overgang veel meer dan alleen maar een periodieke technische upgrade. In de complexe, onderling afhankelijke digitale wereld van vandaag zijn reactieve, eenmalige migraties te riskant en te verstorend.

Proactieve, organisatorische crypto-agility betekent het operationaliseren van het vermogen om cryptografische systemen continu aan te passen, te upgraden en te ontwikkelen zonder grote verstoringen. In plaats van alleen kwetsbare algoritmen te vervangen, integreert crypto-agility dit aanpassingsvermogen in governance, architectuur, bedrijfsvoering en leveranciersbeheer.

Dit artikel structureert crypto-agility rond de volgende vijf fundamentele pijlers:

1. Governance eerst: hoe zorgt leiderschap voor blijvende cryptografische veerkracht?

De basis van elke succesvolle transformatie ligt in robuust, zichtbaar bestuur. Dit betekent:

- Volledige steun van het bestuur en het uitvoerend management verkrijgen, ondersteund door een budget, verantwoordelijke teams en duidelijke KPI’s.

- Het cryptografiebeleid afstemmen op alle relevante regelgeving, zoals de Cyber Resilience Act (CRA) van de EU, de NIS2-richtlijn en de PQC-roadmap van de EU.

- Goedgekeurde cryptografische algoritmen en protocollen definiëren en handhaven, inclusief het uitfaseren van verouderde standaarden en het creëren van duidelijke interne controles.

Intern communiceren over bijgewerkte governance, om zowel structurele duidelijkheid als de culturele ondersteuning te creëren die nodig is voor crypto-agility.

2. De technische basis leggen: welke stappen maken technische crypto-agility mogelijk?

Nu er een governance is ingesteld, is een technische routekaart het volgende punt dat moet worden aangepakt. Helaas zorgt de diepe verankering van cryptografie in de IT-omgeving ervoor dat deze routekaart grondig onderzoek vereist, dat in de onderstaande vier stappen wordt weergegeven:

- Voer een volledige cryptografische inventarisatie uit: identificeer waar alle cryptografie binnen de organisatie wordt gebruikt en stel zo een volledige inventaris op van algoritmen, sleutellengtes, protocollen, bibliotheken en sleutelbeheersystemen. Richt u daarbij op drie belangrijke lagen:

- Infrastructuur en gegevensbeveiliging (TLS, VPN’s, versleutelde opslag/back-ups, cloud)

- Identiteits- en toegangsbeheer (SSH-sleutels, X.509-certificaten, SAML/OIDC, PKI)

- Bedrijfsprocessen (codeondertekening, veilige documentuitwisseling, digitale handtekeningen, e-facturering)

- Breng alle cryptografische toepassingen in kaart voor de specifieke gegevenstypen die ze beschermen: door te begrijpen welk gegevenstype via elk kanaal wordt verzonden of opgeslagen, kan men bepalen hoe die gegevens momenteel worden beveiligd.

- Voer dreigingsmodellering en risicobeoordeling uit: Evalueer op basis van de mapping de blootstelling, de impact op het bedrijf en de dreigingen in het kwantumtijdperk (zoals ‘nu verzamelen, later decoderen’).

- Ontwikkel een geprioriteerd, op risico’s afgestemd transformatieplan waarin zowel dringende vervangingen als overgangen met een lager risico en een langere termijn worden geïdentificeerd.

3. Centralisatie: Waarom is gecentraliseerde controle cruciaal voor crypto-agility?

Gecentraliseerde controlepunten zijn essentieel voor crypto-agility, omdat ze één enkele bron van waarheid bieden, de handhaving van normen stroomlijnen en snelle aanpassing mogelijk maken wanneer cryptografische algoritmen of regelgeving veranderen. De implementatie omvat doorgaans de volgende stappen:

- Implementeer een robuust sleutelbeheersysteem (KMS) om het genereren, roteren, intrekken en buiten gebruik stellen van sleutels gedurende de volledige levenscyclus van sleutels te coördineren.

- Standaardiseer cryptografische bibliotheken voor interne ontwikkeling: vereis dat alle softwareteams één enkele, gecontroleerde en goedgekeurde cryptografische bibliotheek gebruiken, zodat ad-hoc of verouderde implementaties worden vermeden.

- Handhaaf cryptografische vereisten en verwachtingen bij leveranciers en derde partijen via contractclausules, due diligence en regelmatige nalevingscontroles.

- Consolideer controles voor infrastructuur, applicaties en externe afhankelijkheden om snel en coherent te kunnen reageren op nieuwe bedreigingen of normen.

4. Culturele verandering mogelijk maken door middel van training en bewustwording: hoe kunnen organisaties crypto-agility in hun cultuur integreren?

Ondanks alle technische werkzaamheden vormt cultuur de hoeksteen voor acceptatie. Dat wil zeggen dat men ervoor moet zorgen dat de intenties duidelijk zijn, doelen worden gesteld en vaardigheden worden aangeleerd. Daarvoor moeten de volgende maatregelen worden genomen:

- Voer interne communicatiecampagnes over kwantumrisico’s en het belang van crypto-agility.

- Maatwerkopleiding verplicht stellen:

- Ontwikkelaars: Veilig gebruik van gecontroleerde bibliotheken

- IT/security teams: Systeemconfiguratie en handhaving

- Inkoop/juridische zaken/app-eigenaren: leveranciersbeoordeling en integratie van cryptografische vereisten

- Investeer in organisatiebrede opleiding, zodat crypto-agility onderdeel wordt van de standaardwerkwijze en niet slechts een eenmalig initiatief blijft.

5. Continue verbetering: hoe houd je crypto-agility in stand?

Last but not least: voortdurende verbeteringen zijn essentieel voor duurzaamheid. Daarom is het van cruciaal belang dat de volgende maatregelen worden genomen en nageleefd:

- Vernieuw regelmatig de inventarisaties en herbeoordeel de risico’s naarmate algoritmen, bedreigingen en regelgeving evolueren.

- Ontwikkel feedbackmechanismen en flexibele processen voor verandermanagement om nieuwe cryptografische standaarden snel te kunnen invoeren.

- Houd nieuwe kwantum- en klassieke risico’s in de gaten, zodat je cryptografische omgeving kan worden aangepast voordat kwetsbaarheden kritiek worden.

Conclusie: Van kwantumgereedheid naar blijvende wendbaarheid

Hoewel regelgeving zoals de routekaart van de EU de invoering van PQC tegen 2030 voorschrijft, vereisen duurzame veiligheid en vertrouwen meer dan alleen naleving.

Nu is het moment voor organisaties om echte crypto-agility op te bouwen: het vermogen om snel, veilig en naadloos te anticiperen, zich aan te passen en te reageren op cryptografische uitdagingen wanneer deze zich voordoen. Dit zorgt ervoor dat gevoelige gegevens worden beschermd, niet alleen tegen kwantumdreigingen, maar ook tegen alle toekomstige innovaties en risico’s, waardoor de zakelijke impact en operationele verstoring van de volgende migratie aanzienlijk worden verminderd.

FAQ

Q: Wat is crypto-agility en waarom is het belangrijk?

A: Crypto-agility is het vermogen om cryptografische systemen en standaarden snel aan te passen aan veranderingen in bedreigingen en technologieën. Dit is van cruciaal belang voor veerkracht in het post-kwantumtijdperk.

Q: Wat zijn de deadlines voor naleving van de EU-PQC-normen?

A: Ontwerpplannen tegen eind 2026; implementatie in gebieden met een hoog risico tegen 2030.

Q: Wat is de eerste stap die organisaties moeten nemen?

A: Maak een uitgebreide inventarisatie van al het cryptografisch gebruik en breng dit in kaart ten opzichte van systemen en bedrijfsrisico’s.